El enfoque de defensa en profundidad aplica medidas de seguridad informática multicapa. Cada capa ofrece sus medidas de seguridad especiales. Todos los mecanismos de seguridad desplegados en el sistema deben actualizarse periódicamente. También es importante seguir las recomendaciones del proveedor del sistema sobre cómo configurar y utilizar estos mecanismos.

Como base, los componentes deben incluir funciones de seguridad como las siguientes:

-

Protección antivirus.

-

Protección cortafuegos.

-

Contraseñas fuertes y cambiadas regularmente.

-

Gestión de usuarios, véase la nota de aplicación ⮫ .

-

Utilización de túneles VPN para conexiones entre redes.

Debe disponerse de componentes de seguridad adicionales, como routers y conmutadores con cortafuegos integrados. Es obligatorio un concepto definido de usuarios y derechos que gestione el acceso a los controladores y sus redes. Por último, el fabricante de los componentes debe ser capaz de descubrir rápidamente los puntos débiles y proporcionar parches.

Sólo deben habilitarse los servicios/puertos utilizados (por ejemplo, para habilitar la funcionalidad de un servidor FTPS).

Referencias: ⮫ CODESYS Informe de seguridad

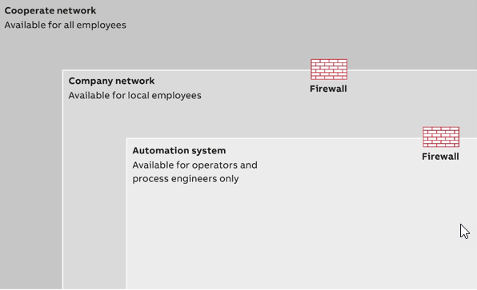

Zonas de seguridad

Los recursos informáticos varían en cuanto a su grado de fiabilidad. Una arquitectura de seguridad común se basa, por tanto, en un enfoque por capas que utiliza zonas de confianza para proporcionar niveles crecientes de seguridad en función del aumento de las necesidades de seguridad. Las zonas de menor confianza contienen zonas de mayor confianza y las conexiones entre las zonas sólo son posibles a través de interconexiones seguras como cortafuegos Fig. 282. Todos los recursos de una misma zona deben tener el mismo nivel mínimo de confianza. Las capas internas, donde la interacción de las comunicaciones debe fluir libremente entre los nodos, deben tener el máximo nivel de confianza. Este es el enfoque descrito en la serie de normas IEC 62443.

Los cortafuegos, pasarelas y proxies se utilizan para controlar el tráfico de red entre zonas de distintos niveles de seguridad y filtrar cualquier material indeseable o peligroso. El tráfico que se permite pasar entre zonas debe limitarse a lo absolutamente necesario porque cada tipo de llamada de servicio o intercambio de información se traduce en una posible ruta que un intruso puede ser capaz de explotar. Los distintos tipos de servicios representan riesgos diferentes. El acceso a Internet, el correo electrónico entrante y la mensajería instantánea, por ejemplo, representan riesgos muy elevados.

Fig. 282 muestra tres zonas de seguridad, pero el número de zonas no es necesariamente decisivo, también puede haber más o menos, en función de los requisitos de seguridad. El uso de múltiples zonas permite controlar el acceso entre zonas de distintos niveles de confianza para proteger un recurso de confianza de los ataques de otro de menor confianza.

Las zonas de alta seguridad deben ser pequeñas e independientes. Deben estar protegidos físicamente, es decir, el acceso físico a los ordenadores, equipos de red y cables de red debe estar limitado por medios físicos únicamente a las personas autorizadas. Evidentemente, una zona de alta seguridad no debe depender para su seguridad de los recursos de una zona menos segura. Por lo tanto, debe formar su propio dominio que se administra desde dentro, y no depender, por ejemplo, de un controlador de dominio en una red menos segura.

Aunque una zona de la red se considere de confianza, sigue siendo posible un ataque: por parte de un usuario o recurso comprometido que se encuentre dentro de la zona de confianza, o por parte de un usuario o recurso externo que consiga penetrar en la interconexión segura. Por tanto, la confianza depende también de los tipos de medidas adoptadas para detectar y prevenir el compromiso de los recursos y la violación de la política de seguridad.

Referencias: ⮫ Seguridad para los sistemas de automatización y control industrial